Istnieją dwa sposoby na dostanie się hakerów do sieci twojej firmy – podatna na włamania technologia lub ty. Cóż, nie tylko ty. To równie dobrze może być twój szef lub inny współpracownik.

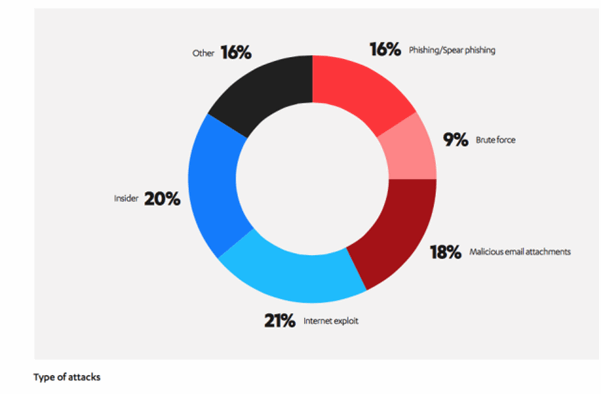

Pracownicy, którzy padli ofiarą socjotechniki, byli odpowiedzialni za 52 procent zewnętrznych ataków, zgodnie z losową próbą badań przeprowadzonych przez konsultantów bezpieczeństwa cybernetycznego F-Secure analizowanych pod kątem naszego nowego raportu o reagowaniu na incydenty.

Inżynieria społeczna to sztuka manipulowania ludźmi w celu ujawniania informacji lub wykonywania działań pomagających hakerom. Możesz zostać oszukiwany przy instalacji złośliwego oprogramowania, klikając wiadomość e-mail lub łącze internetowe. Możesz też podać swoje prywatne dane identyfikacyjne, loginy i hasła za pośrednictwem fałszywych stron logowania, znanych również jako oszustwa typu phishing.

Nie oznacza to, że pracownicy są odpowiedzialni za sukces większości cyberataków. Musimy być bezpieczni przez cały czas. Hakerzy potrzebują nas oszukać tylko raz, a wychodzi im to coraz lepiej.

Świadomość zagrożeń, z którymi wszyscy się spotykamy i które mogą przeszkodzić nam w spokojnym życiu, to jeden ze sposobów na zajęcie się jedną z największych luk w zabezpieczeniach – gotowością do klikania.

Jeśli pracujesz dla firmy, która ma dowolny publiczny profil, to istnieją szanse, że będziesz się spotykać z atakami regularnie. Złą wiadomością jest pytanie nie o to czy jesteś celem, ale jak cennym jesteś celem. Dobrą wiadomością jest to, że istnieje tylko kilka niezawodnych sposobów na to, by hakerzy cię oszukali.

Zwykle istnieją dwa rodzaje ataków – oportunistyczne lub ukierunkowane.

W skrócie: ataki oportunistyczne mają na celu trafienie kogokolwiek w twojej organizacji; ukierunkowane ataki koncentrują zaś swoje wysiłki na ograniczonej liczbie osób o „wysokiej wartości”.

Raport stwierdza, że jeśli już dasz się oszukać podczas ataku na sieć, prawdopodobnie nastąpi to za pośrednictwem poczty e-mail – albo klikniesz zły załącznik, albo link prowadzący do oszustwa phishingowego.

„Oportunistyczna” wersja tego ataku ma na celu dotknięcie kogokolwiek, a najlepiej każdego. W związku z tym jest bardziej ogólny i prawdopodobnie nie będzie odnosić się konkretnie do twojej tożsamości lub pracy.

Wersja „ukierunkowana” może wykorzystywać Twoje nazwisko i kierować Cię do załącznika, który odnosi się bezpośrednio do Twojej pracy – na przykład do umowy lub arkusza kalkulacyjnego obiecującego zawierać jakieś intrygujące dane. Zaatakowany możesz zostać również mailem naśladującym zespół pomocy technicznej, z której korzystasz, tak jak to było w przypadku niesławnej wiadomości, która doprowadziła do włamania na konto Gmail samej Hillary Clinton:

Zdając sobie sprawę z tego, że hakerzy zawsze pukają do twoich drzwi przez e-mail, mając nadzieję, że ich wpuścisz – masz pierwszy krok za sobą. Nie możesz klikać złych linków i załączników. To najtrudniejsza część.

Dowiedz się, jak rozpoznać e-maile phishingowe . Taktyką, którą zalecają nasi eksperci, jest przełączanie się na zwykły e-mail, szczególnie w przypadku komunikacji z nieznajomymi. To sprawia, że złe linki wystają jak bolesny kciuk.

Jeśli nie jesteś członkiem zespołu IT firmy, nie możesz zabezpieczyć technologii sieci. Ale możesz zrobić swoją część, aby powstrzymać hakerów.

Powodzenia. Twoja firma zależy od ciebie.