Ransomware Szatan po raz pierwszy pojawił się na początku 2017 roku. W 2018 roku pojawiła się jego nowa odmiana. Zwróciliśmy uwagę na niego, używającego nowych, innowacyjnych technik rozprzestrzeniania się, takich jak exploit EternalBlue, by przedostać się do zagrożonych sieci.

Ten wariant Szatana rozprzestrzenia się przy pomocy technik:

- Mimikatz,

- EternalBlue – exploit CVE-2017-0143

Analiza techniczna

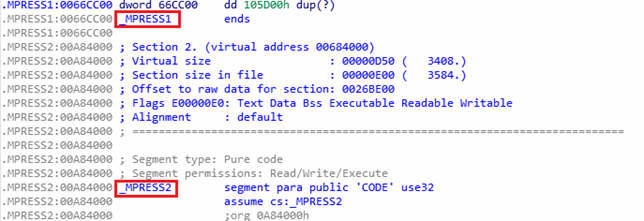

- Plik macierzysty jest zapakowany w kompresor MPRESS (poniżej), który po wykonaniu wypuszcza wiele publicznych wersji EternalBlue do maszyny ofiary.

2. Pliki zostają upuszczone w lokalizacji „C:\Users\All Users\”. Są one również zapakowane w kompresor MPRESS.

3. Plik macierzysty skanuje wszystkie systemy znajdujące się w tej samej sieci przy użyciu EternalBlue, aby znaleźć nieaktualne usługi SMB i zaszyfrować pliki systemowe hosta, by zmaksymalizować zysk z ataku.

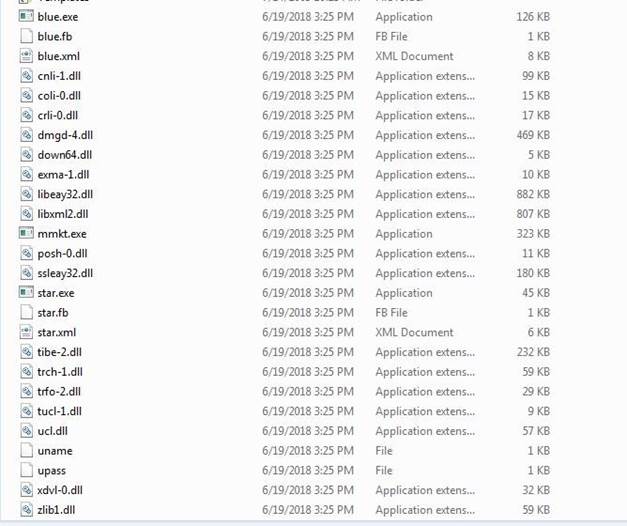

Ta wersja Szatana powoduje również zrzut pliku mmkt.exe (Mimikatz), który jest narzędziem open-source umożliwiającym atakującemu wykradanie danych uwierzytelniających z Windows LSASS (lokalna usługa podsystemu bezpieczeństwa). Korzystając z Mimikatz, przechowuje dane uwierzytelniające komputerów w sieci, a następnie uzyskuje dostęp i infekuje komputery w tej samej sieci przy użyciu zdobytych poświadczeń.

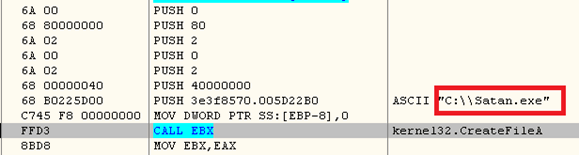

Zostawił satan.exe na maszynie ofiary na dysku C i wykonał go, co jest odpowiedzialne za szyfrowanie.

Do przechowywania unikalnego identyfikatora hosta, upuszcza plik o nazwie „KSession” w „C:\Windows\Temp\”.

A tak Szatan zmienia nazwę zaszyfrowanego pliku:

Np: Example.jpg do [dbger@protonmail.com] Example.jpg.dbger

Poniżej znajduja się pliki znaczników infekcji i zaszyfrowane pliki z ich wzorem.

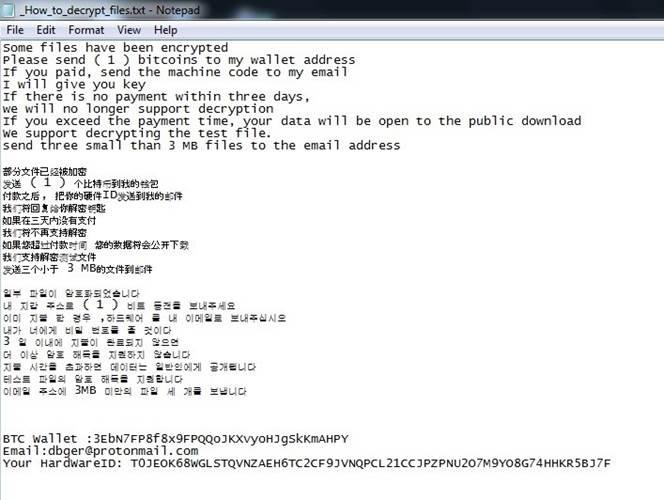

Notatka z żądaniem okupu przez ransomware wygląda tak:

Po zaszyfrowaniu wszystkich danych na komputerze ofiary zabija program Satan.exe z pamięci, pozostawiając plik macierzysty działającym w celu wysyłania danych do serwera Command and Control, jak widać na poniższym fragmencie:

![]()

Jak Quick Heal chroni swoich użytkowników przed ransomware Szatan:

Quick Heal działa na wielu poziomach, aby chronić swoich użytkowników przed tym zagrożeniem. Poziomy te obejmują:

- Ochrona przed wirusami

- Wykrywanie behawioralne

- Antyransomware

Jak się uchronić od ataków ransomware

- Zawsze wykonuj kopię zapasową ważnych danych na dyskach zewnętrznych, takich jak dyski twarde i pendrive’y. Rozważ wykorzystanie niezawodnej usługi w chmurze do przechowywania danych.

- Nigdy nie instaluj żadnych darmowych lub zcrackowanych wersji oprogramowania.

- Nie klikaj w żadne banery reklamowe wyświetlane na stronach, co do których nie masz pewności, że są wiarygodne.

- Wyłącz makra podczas korzystania z MS Office.

- Zawsze instaluj i aktualizuj swój program antywirusowy, aby chronić system przed nieznanymi zagrożeniami