25 kwietnia 2018 r. Quick Heal Security Labs wydało opinię na temat wybuchu epidemii nowego oprogramowania ransomware. Obserwujemy nagły wzrost Dharma Ransomware. Mimo że jest ono stare, zaobserwowaliśmy jego nowy wariant, który polega na szyfrowaniu plików i dołączaniu do nich rozszerzenia „.arrow”. Wcześniej zaszyfrowane pliki miały rozszerzenie „.dharma”.

Wektor infekcji

Jak wskazano w poradniku, wraz z atakiem brute force w RDP, podejrzewamy, że jeden z poniższych wektorów infekcji może zostać użyty do rozprzestrzeniania oprogramowania ransomware:

- Wiadomości spamowe i phishingowe,

- Exploity,

- Usterki SMB takie jak EternalBlue,

- Drive-by-downloads,

- Zostawione przez inne złośliwe oprogramowanie.

Zatem w dużej mierze podzielimy te wektory infekcji na dwie kategorie:

- Wektor 1 – Atak Brute Force RDP

- Wektor 2 – Inne podejrzane sposoby

Rzućmy okiem na te wektory infekcji w szczegółach.

Wektor 1 – Atak Brute Force RDP

W tym wektorze protokół zdalnego pulpitu (RDP) działający na porcie 3389 jest atakowany typowym atakiem typu brute force. W wyniku tego atakujący przejmuje od użytkownika uprawnienia administratora. Po ich przejęciu zyskuje on możliwość przeprowadzenia dowolnego ataku. W tym przypadku oprogramowanie ransomware jest używane do infekowania systemu. Zaobserwowano również, że przed wykonaniem ładunków ransomware odinstalowuje oprogramowanie zabezpieczające zainstalowane w systemie.

Zdecydowanie zalecamy, aby nasi użytkownicy chronili się, stosując poniższe zasady zapory sieciowej w funkcji Firewall Quick Heal / Seqrite.

- Odmów dostępu do publicznych adresów IP do ważnych portów (w tym przypadku portu RDP 3389).

- Zezwalaj na dostęp tylko do adresów IP, nad którymi masz kontrolę.

- Wraz z blokowaniem portu RDP sugerujemy także blokowanie portu SMB 445. Ogólnie zaleca się blokowanie nieużywanych portów.

Wektor 2 – Inne podejrzane sposoby

Tutaj źródło infekcji jest nieznane, ale kiedy zaczęliśmy analizować łańcuch ataków, wylądował on na interesującym zestawie wpisów w rejestrze ofiary. Były to pozycje automatycznego uruchamiania skryptu PowerShell w rejestrze w gałęzi HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ services, który jest upuszczany i wykonuje wiele szkodliwych czynności. Poniżej przedstawiono różne zaobserwowane komponenty.

- Inf.exe – Włącza RDP i uruchamia sticky key exploit.

- i.exe – Pobiera listę adresów IP adresowanych z pamięci podręcznej APR i wysyła na serwer CnC.

- ipcheck.exe – Wyszukuje również listę adresów IP i przekazuje do „sc.exe”.

- sc.exe – To narzędzie skanera WannaCry, które działa na liście adresów IP przekazanych przez „ipcheck.exe”. Daje to listę wrażliwych maszyn, ta lista jest wysyłana do serwera CnC przez „ipcheck.exe”.

- rc.exe – Jest to główny ładunek, tj. Dharma ransomware.

Złośliwe wpisy rejestru

Poniżej znaleziono złośliwe wpisy rejestru.

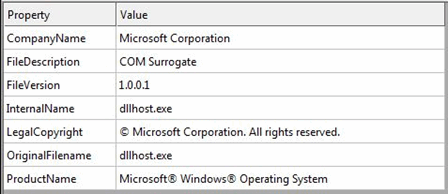

inf.exe

Komponent „inf.exe” służy głównie do włączania protokołu pulpitu zdalnego (RDP) na komputerze ofiary.

Podaje się jako autentyczny plik dllhost firmy Microsoft. Więcej szczegółów przedstawiono poniżej:

Po wykonaniu powoduje on upuszczenie kopii w ” % system32% \ DllHost \ dllhost.exe „

Rejestruje się jako usługa dla autorun na następnym rozruchu o nazwie „Surogat COM” w następujący sposób:

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Surogat COM]

„ImagePath” = C: \ Windows \ system32 \ DllHost \ DllHost s

„DisplayName” = „Surogat COM”

Malware wykonuje następujące kroki, aby włączyć RDP:

1.Dodaje / modyfikuje klucze rejestru:

HKLM \ System \ CurrentControlSet \ Control \ Terminal Server \ fDenyTSConnections = 0

HKLM \ System \ CurrentControlSet \ Control \ Terminal Server \ AllowTSConnections = 0

2. Wykonuje polecenia:

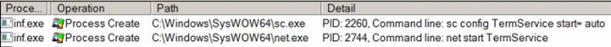

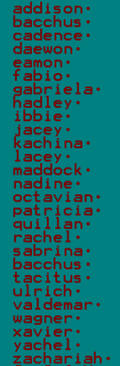

Po włączeniu RDP tworzy nowego użytkownika z jednej z zakodowanych na stałe nazw użytkownika i losowo generuje dla niego hasło. Ponadto daje uprawnienia administracyjne nowoutworzonemu kontu użytkownika i włącza to konto dla sesji zdalnej. Screen poniżej pokazuje komendy używane do wykonywania wyżej wymienionych czynności.

![]()

Oto zahardkodowana lista nazw użytkowników:

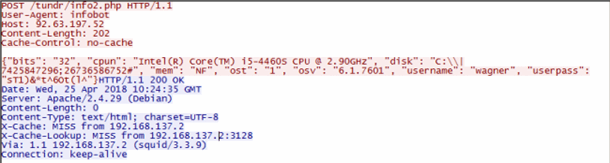

Łączy się z serwerem CnC i wysyła dane ofiary.

Parametry POST wysłane do CnC są następujące:

bits: Procesor 32/64 bitowy

cpun: Szczegóły procesora

osv: Wersja systemu operacyjnego

username: Nazwa użytkownika utworzonego konta

userpass: Hasło do utworzonego konta

Serwer wygląda jak serwer infobot hostowany w „hxxp: //92.63.197.52/tundr/info2.php”.

i.exe / ipcheck.exe i sc.exe

Oba komponenty skanują lukę w zabezpieczeniach systemów obecnych w sieci i wysyłają informacje do wspomnianego wyżej serwera.

Program i.exe / ipcheck.exe sprawdza adresy IP znajdujące się w pamięci podręcznej ARP za pomocą następującego polecenia:

Wyjście:

Tworzy rurę, aby zapisać powyższe dane. Odczytuje dane wyjściowe i wyodrębnia z nich adresy IP i podaje je jako dane wejściowe do pliku sc.exe.

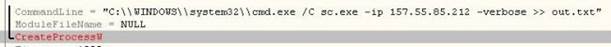

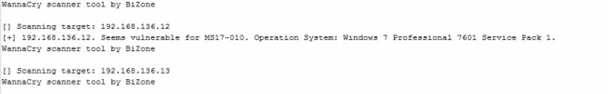

„sc.exe” to skaner luk w zabezpieczeniach, skanuje IP podany jako dane wejściowe dla luki WannaCry i zapisuje wynik w out.txt.

„sc.exe” jest narzędziem skanera WannaCry firmy BiZone i jest to skaner luk w zabezpieczeniach dla MS17-010.

![]()

Wykonane polecenie:

Powyższe polecenie jest wykonywane dla każdego IP obecnego na liście pamięci podręcznej ARP.

Dane wyjściowe z polecenia na powyższym rysunku są zapisywane w pliku out.txt w katalogu roboczym:

i.exe / ipcheck.exe, a następnie parsuje „out.txt”, aby sprawdzić, czy wrażliwe systemy obecne w ARP buforują listę adresów IP, a następnie wysyłają na serwer informację o zagrożonym systemie, np. hxxp: //92.63.197.52/tundr/infolan .php, co jest pokazane poniżej:

![]()

Powyżej znajdują się dane przesyłane do IP, liczba systemów podatnych na zagrożenia, tj. 9.

rc.exe

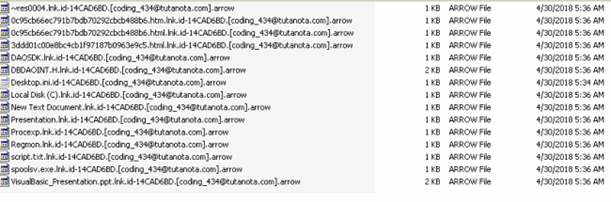

Rc.exe jest głównym ładunkiem, tj. Dharma ransomware . Ten wariant dodaje rozszerzenie ” .arrow” do plików, które szyfruje.

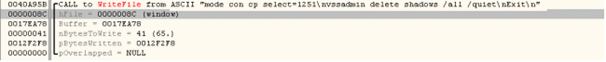

Po uruchomieniu używa poniższej komendy, aby wyłączyć opcję naprawy i kopii zapasowej systemu Windows przy użyciu narzędzia vssadmin.exe:

C: \ Windows \ system32 \ vssadmin.exe, vssadmin delete shadows / all / quiet

Korzysta z poniższego polecenia, tj. mode.com, który jest oryginalnym procesem systemu Windows:

C: \ Windows \ system32 \ mode.com, tryb con cp select = 1251

Po wykonaniu powyższych poleceń Dharma ransomware rozpoczyna działanie szyfrowania. Podczas naszej analizy stwierdziliśmy, że oprogramowanie ransomware w zasadzie szyfruje zarówno pliki PE, jak i pliki inne niż PE, a rozszerzenia, które z powodzeniem szyfruje podczas generowania scenariusza, są następujące.

„.PNG .PSD .PSP .TGA .THM .TIF .TIFF .YUV .AI .EPS .PS .SVG .INDD .PCT .PDF .XLR .XLS .XLSX .ACCDB .DB .DLF .MDB .PDB .SQL. APK .APP .BAT .CGI .COM .EXE .GADGET .JAR .PIF .WSF .DEM .GAM .NES .ROM .SAV .DWG .DXF.GPX .KML .KMZ .ASP .ASPX .CER .CFM .CSR. CSS .HTM .HTML .JS .JSP .PHP .RSS .XHTML. DOC .DOCX .LOG .MSG .ODT .PAGES .RTF .TEX .TXT .WPD .WPS .CSV .DAT .GED .KEY .KEYCHAIN .PPS .PPT .PPTX .INI .PRF .HQX .MIM .UE .7Z. CBR .DEB .GZ .PKG .RAR .RPM .SITX .TAR.GZ .ZIP .ZIPX .BIN .CUE .DMG .ISO .MDF .TOAST .VCD SDF .TAR .TAX2014 .TAX2015 .VCF .XML .AIF .IFF .M3U .M4A .MID .MP3 .MPA .WAV .WMA .3G2 .3GP .ASF .AVI .FLV .M4V .MOV .MP4 .MPG .RM .SRT .SWF .VOB .WMV 3D .3DM .3DS .MAX. OBJR.BMP .DDS .GIF .JPG ..CRX .PLUGIN .FNT .FON .OTF .TTF .CAB .CPL .CUR .DESKTHEMEPACK .DLL .DMP .DRV .ICNS .ICO .LNK .SYS .CFG, .BZ2, .1CD „

Jeśli rozmiar pliku jest większy niż 98304 bajtów, program ransomware zastępuje ten plik zaszyfrowaną treścią, a następnie tworzy nowy plik z zaszyfrowaną zawartością i usuwa stary. Oprogramowanie ransomware szyfruje wszystkie wyżej wymienione pliki rozszerzeń przy użyciu algorytmu AES 256. Klucz AES jest dodatkowo szyfrowany za pomocą RSA 1024. Zaszyfrowany klucz AES jest przechowywany na końcu zaszyfrowanego pliku.

Upuszczone znaczniki infekcji i zaszyfrowane pliki mają następujący wzór:

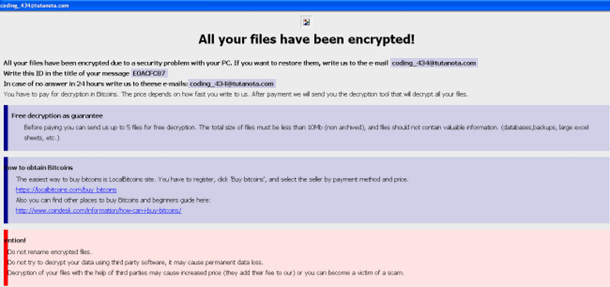

Z zostawionych plików znaczników infekcji, plik .hta zawiera notatkę o okupie:

Notatka o okupie Dharma

Wskaźniki kompromisu:

7F37D17FCF507FBE7178882C9FBDE9DE

75C661F9DE5ADDC39951609F4E6817D4

05F62E28BE944C20650CD7A71B23312A

9E34B848FFE0F59EBEDC987695B633C8

70197A207C96188378B0B00833DC1EA1

2C9369AD62175AF8C5B9F993443F4743

551918E2DB5CD8EE29275D5BDA082192

6E35AB370A9AD9398B5E90F16EFAD759

EA0510F17D13DEED333CD785446B5C14

7FA4B675B3413A2606C94B923B8B1E79

hxxp: //92.63.197.52/tundr/info2 [.] php

hxxp: //92.63.197.52/tundr/infolan [.] php

hxxp: //cocinaparahombres.com/nutricion/i [.] exe

hxxp: //cocinaparahombres.com/nutricion/sc [.] exe

hxxp: //cocinaparahombres.com/nutricion/ipcheck [.] exe

hxxp: //aloneintheweb.com/assets/info [.] exe

hxxp: //www.netdenjd.com/article/inf [.] exe

Zalecamy naszym użytkownikom stosowanie najnowszych pakietów aktualizacji firmy Microsoft i aktualizowanie oprogramowania antywirusowego.